Groźna luka odkryta we wtyczce WP GDPR Compliance

W tym tygodniu została wykryta bardzo poważna luka we wtyczce WP GDPR Compliance. Wtyczka została pobrana ponad 100 000 razy. Wszystkie wersje wtyczki do 1.4.2 włącznie, pozwalają na nieautoryzowane utworzenie konta administratora strony internetowej, co w efekcie spowoduje jej przejęcie. Jeśli używacie tej wtyczki – zaktualizujcie ją jak najszybciej do ostatniej dostępnej wersji.

Co poszło nie tak?

Luka pozwala atakującemu zmodyfikować tabelę wp_options, a więc pozwala na włączenie rejestracji w WordPressie i zmianę roli zwykłego użytkownika na administratora. Wcześniej musi on utworzyć konto, ale w tym przypadku to nie problem (nawet jeśli rejestracja w zapleczu jest wyłączona).

Podatność została naprawiona w wersji 1.4.3.

Zostałem zhackowany – co dalej?

Jeśli masz opisany problem na swojej stronie internetowej i nie masz pojęcia jak go naprawić, możesz zgłosić się do mnie. Poniżej przedstawiam pokrótce procedury, które powinieneś wykonać:

- Blokujesz swoją stronę internetową (tymczasowo), możesz to zrobić dopisując do swojego pliku .htaccess następujące linijki:

<limit GET POST> order deny,allow deny from all allow from YOUR IP </limit>

zastępując YOUR IP Twoim adresem ip. Dzięki temu, tylko Ty będziesz miał dostęp do strony.

- Robisz kopię zapasową, najlepiej z logami serwera (aby mieć dokumentację, ewentualny dowód na to, że strona padła ofiarą ataku)

- Dobrym krokiem w tym momencie będzie powiadomienie Twojego hostingu o ataku.

- Teraz możesz przywrócić kopię zapasową swojej strony z okresu, kiedy działała prawidłowo. Ważne, żeby przywrócić poza bazą danych także wszystkie pliki strony (bardzo możliwe, że włamywacz pozostawił w plikach WordPressa, motywach, wtyczkach rootkity, lub inne złośliwe oprogramowanie.

- Po przywróceniu strony zaktualizuj wtyczkę WP GDPR Compliance do najnowszej wersji.

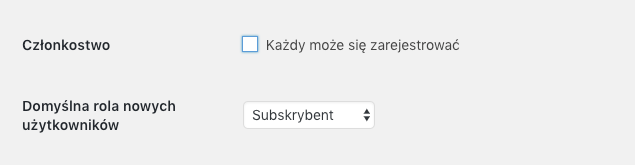

- Sprawdź, czy wszystko jest w porządku, czy nie masz innych (nieznanych) kont administratora (najczęściej hakerzy używali w tym ataku nazwy konta zawierającej frazę „trollherten”). Sprawdź opcję dotyczące możliwości rejestracji i domyślną rolę dla nowych użytkowników (powinna być ustawiona jako „Subskrybent”).

- Gdy jesteś już pewien, że wszystko działa poprawnie, nie zapomnij usunąć dodanych wpisów do pliku .htaccess

- Jeśli masz na tym samym koncie hostingowym inne strony, powinieneś w ich przypadku również zastosować się do opisanych procedur (chyba, że masz włączoną izolację strony, na co pozwalają niektóre hostingi np. Atthost)

Zaktualizuj swojego WordPressa – ręcznie! WordPress 5.0 z (nie)chcianym prezentem od Mikołaja?